해커가 침투했다고 하면 가장 먼저 무엇을 해야 할까? 침해사고에 어떻게 대응해야 하는지 그 절차는 사람마다 다를 것이다. 이는 상황의 심각성과 서비스 특성이 모두 다르기 때문이다. 따라서 경우에 따라 상황을 잘 판단하여 적절히 대응해야 할 것이다.

1. 메모리 덤프

해커가 침투한 흔적만 있을 때와 현재 해커가 침투했을 때 대응하는 절차는 조금 다르다. 우선 현재 해커가 침투했다면 메모리를 덤프 한 후 이를 CD-ROM처럼 다시 쓰기가 불가능한 백업 매체에 저장한다. 시스템에 침입한 해커를 직접 확인할 수 있는 로그를 먼저 백업하지 않는 이유는 로그의 위조 및 변조가 너무 쉬워 법적 효력이 거의 없기 때문이다. 가장 강력한 법적 효력은 메모리 덤프이다. 따라서 법적 증거물로 사용할 수 있도록 위조 및 변조가 불가능한 CD-ROM에 저장하는 것이 좋다.

2. 해커의 접속 차단

메모리 덤프를 수행한 후에는 해커의 접속을 끊는다. 방화벽이나 TCPWrapper 같은 접근 제어를 이용하거나 해커의 셸 프로세스를 확인하여 종료해도 된다.

3. 시스템 이미지 확보

해커의 접속을 끊은 후에는 시스템 이미지를 수정이 불가능한 매체 또는 파일 형태로 다시 저장한다. 이때는 주로 이미지를 두 개 만들어 하나는 법적 증거물 제출용으로 사용하고, 다른 하나는 침입 추적(포렌식) 용으로 사용한다. 이 단계는 시스템에 해커가 침투한 흔적만 있을 때도 동일하다.

4. 운영자에게 통보

시스템 이미지를 저장하는 동안 관리자는 자신의 상위 직급 관리자나 운영자에게 이 사실을 알려야 한다. 이는 컴퓨터가 아닌 다른 수단을 이용해서 알리는 것이 좋다.

5. 침입자 추적

이제 공격 대상이 되었던 시스템 이미지를 사용하여 똑같은 다른 시스템을 만든다.

이를 이용하여 침입자를 추적하는 것이다. 그리고 침입 추적 과정에서 공격자가 삭제한 파일을 복구하고 이를 증거로 제출할 수 있도록 하는 과정이 필요하다. 또 시스템 분석과 동시에 시스템 복구도 해야 할 것이다.

시스템 복구 과정에서는 우선 침입 상황을 파악하고, 다음 사항을 살펴본다.

- 시스템에 설치된 응용 프로그램의 변조 여부

- 시스템 설정 파일의 변조 여부

- 데이터 삭제 및 변조 여부

- 운영 중인 다른 시스템 침투 여부

이 사항을 살펴본 후 침입 경로를 확인하고, 마지막으로 똑같은 침해사고가 다시 일어나지 않도록 취약점을 보완해야 한다.

* 윈도우 시스템 증거 보존하기

https://accessdata.com/product-download

Product Downloads

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

해당 사이트에서 FTK Imager를 받아서 이를 수행해볼 수 있다.

실행시킨 화면은 다음과 같다. 이는 시스템 이미지를 담게 해 주며 네트워크 공유 또는 USB 외장 하드에 이를 담을 수가 있다.

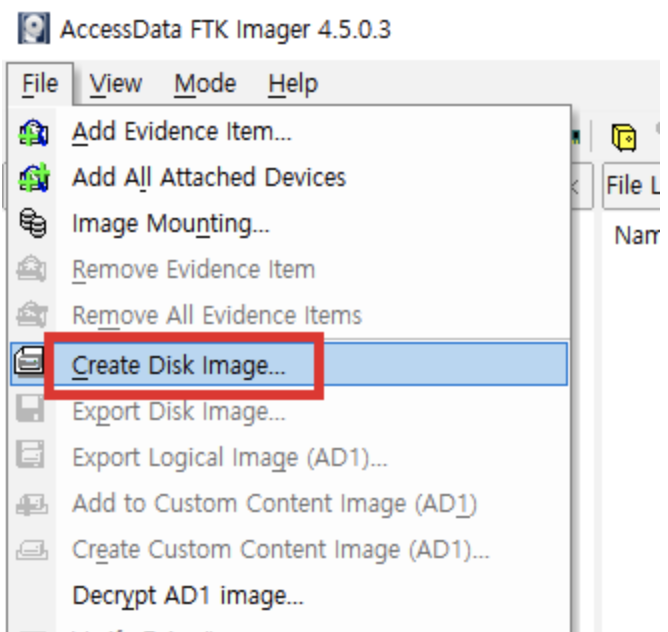

내 이미지를 덤프 하는 방법을 알아보자.

1)

2)

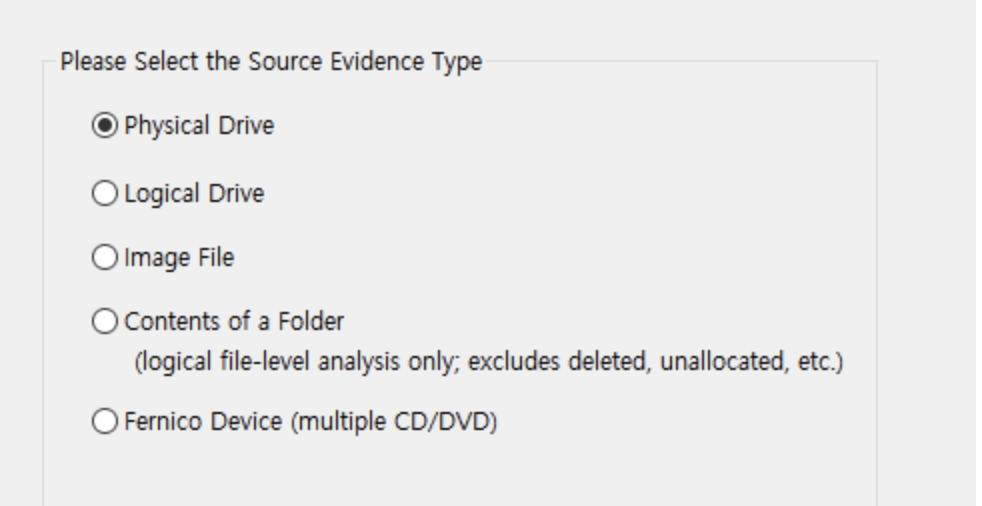

나는 hdd전체를 위해 Physical Drive를 선택한다.

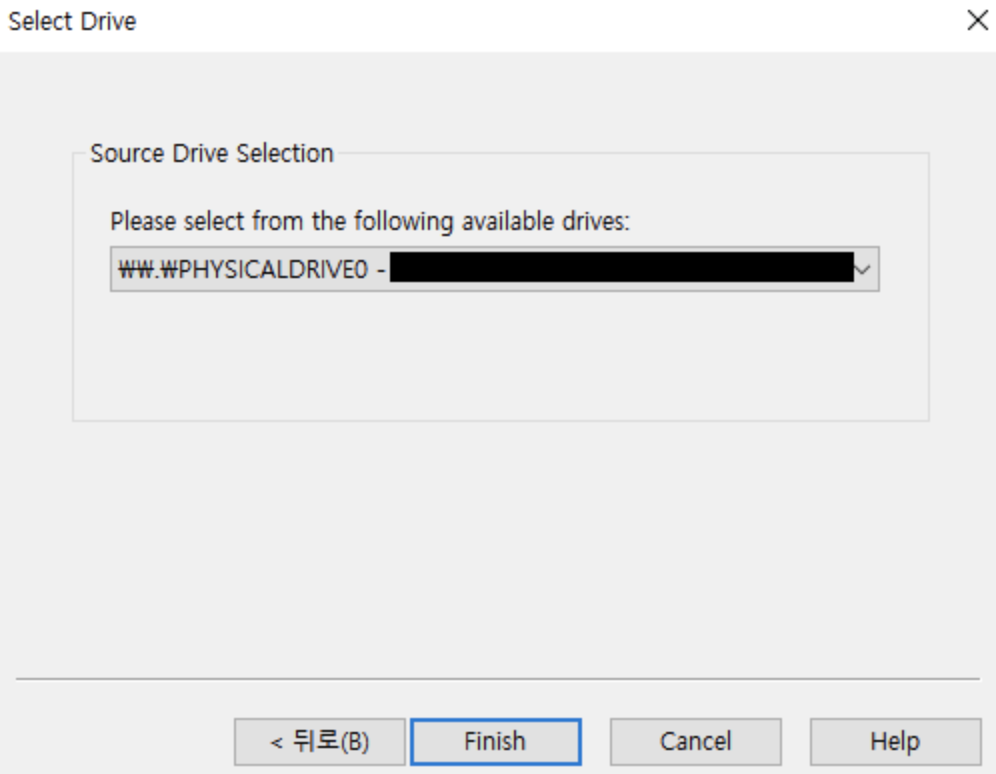

3)

Finish를 클릭한다.

4)

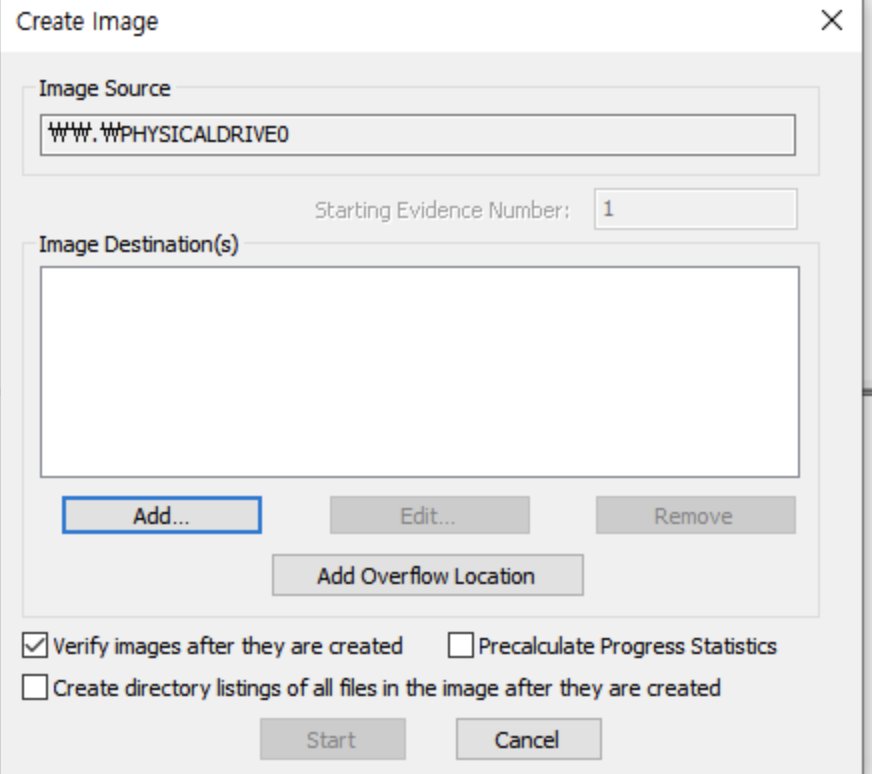

add를 클릭한다.

5)

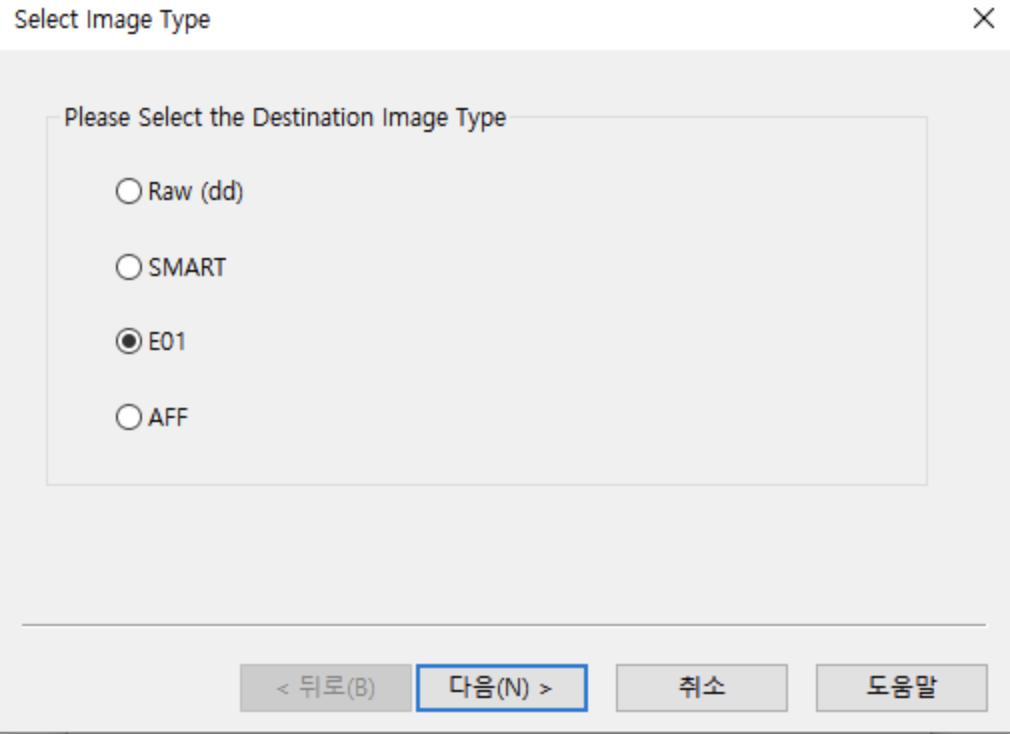

이미지 타입을 선택한다.

6)

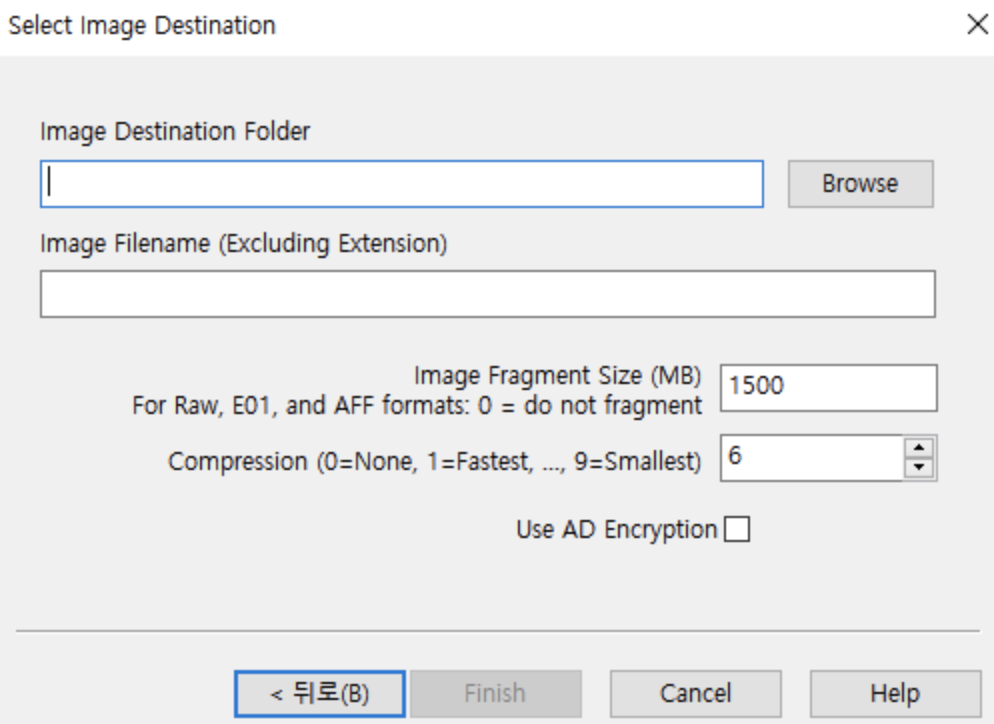

이미지를 저장할 폴더와 이미지 파일 이름을 작성한다. USB를 선택하는 것이 좋다.

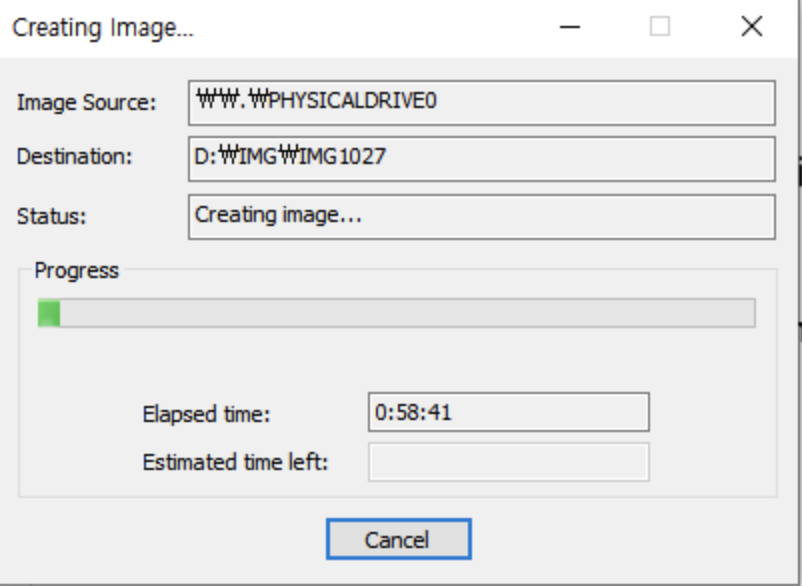

다음과 같이 이미지가 생성이 된다.

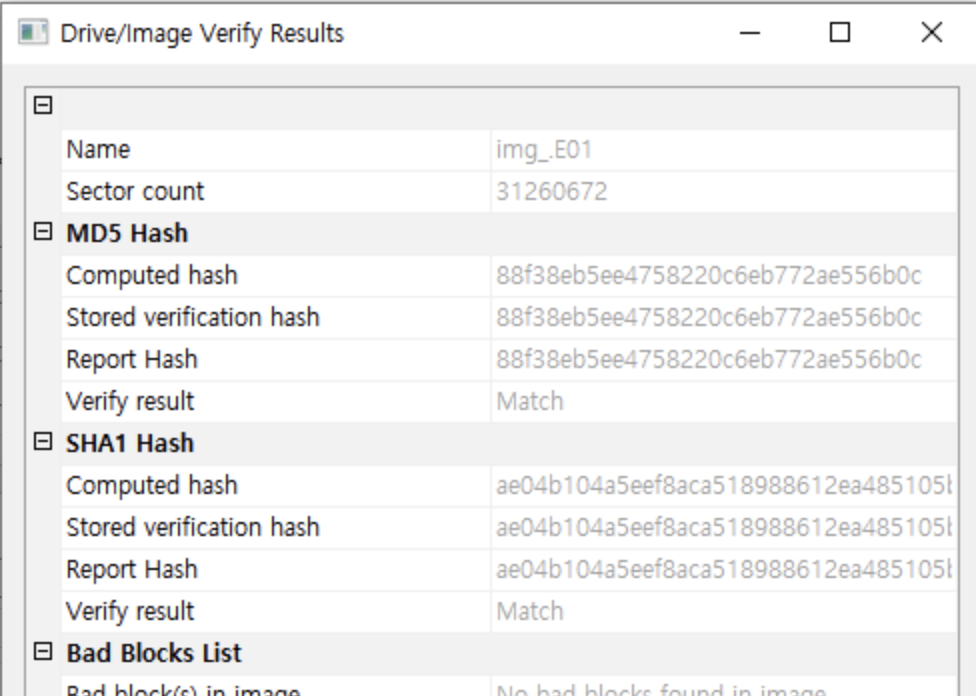

작업이 끝나면 결과가 나오고 , 무결성을 증명해줄 해시값들을 볼 수 있다.

'Security_lab' 카테고리의 다른 글

| 윈도우 hosts 파일 실습 (0) | 2021.08.05 |

|---|---|

| 로그 분석과 설정 (0) | 2021.08.04 |

| 백도어 탐지 순서와 대응책 (0) | 2021.08.02 |

| 백도어 (0) | 2021.07.30 |

| 포맷 스트링 공격 (0) | 2021.07.29 |