목차

1. IoT 디바이스 보안 이슈

2. IoT용 경량 디바이스

3. IoT 디바이스용 경량 암호

1. IoT 디바이스 보안 이슈

기본적으로 ioT디바이스는 외부에 설치된다.

따라서 공격자가 물리적으로 접근할 수가 있다.

대표적은 보안 특성/문제점은 위와 같다.

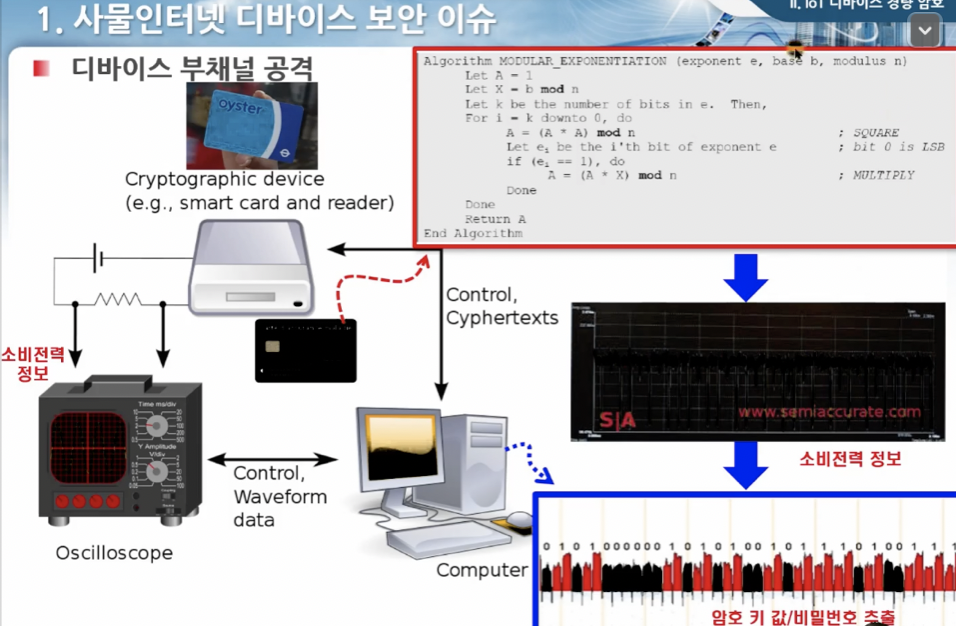

부채널 공격

ex> 프로세스가 동작할때 소비되는 소비 전력을 오실로스코프로 측정한다거나 캐시의 Hit, miss특징을 분석해서 RSA에 현재 어떤 Private key가 있는지.. 등을 예측한다.

RSA는 지수승 연산시 계산의 용이성을 위해 Square and multiply연산을 진행한다. 이에 대한 소비전력 정보를 분석한다.

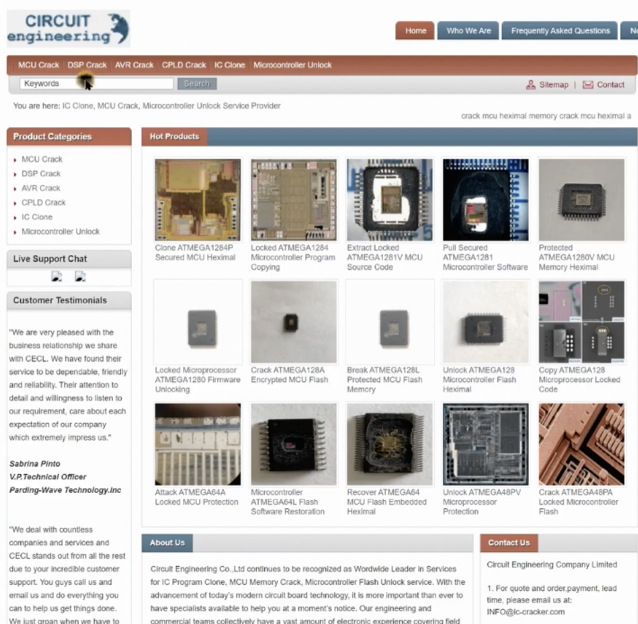

디바이스 H/W Crack/Reversing 공격

ex> Chip의 회로를 분석하거나 Reversing 한다.

위 사이트에 가면 공격이 가능한 하드웨어와 설명이 적혀있다.

보안 기술은 위와 같다.

Tamper resistance : 공격에 대한 저항성

Tamper resistance : 공격에 대해 증거를 남기는 것

Key zeroisation : 외부 공격이 들어오면 중요 정보를 다 지워버리는 것

Side Channel Attack countermeasure 기술

: Random Masking을 한다. 이는 말그대로 랜덤 하게 Masking 해서 부채널 공격을 피하는 것

인증/인가 기술

: Secret Credential, Certificate(X.509기반 등) 사용

접근 제어 기술

: ACL,RBAC,etc .. 일반적인 리눅스에서 사용하는 것들

Code integrity보장 기술

: Hash Value, MIC(Message Integrity Code), 중요 코드에 대한 해시값을 통해 코드의 무결성을 판단한다.

ioT에서 쓰일 경량암호에 대한 이야기이다.

센싱 된 데이터를 암호화해서 데이터에 대한 기밀성과 무결성을 확보하는 것이 목적이다.

문제는 작은 Device에 어떻게 구현할 건지가 된다.

Block Cipher중 LEA는 국내 표준이다.

국제 표준은 PRESENT로 경량암호로서 괜찮다.

Public key는 RSA와 ECC가 있지만 주로 ECC가 더 가볍게 잘 돌아간다고 한다.

주로 사용되는 Platform(Hardware)는 MSP430, Atmega, Cortex M3 등을 사용한다.

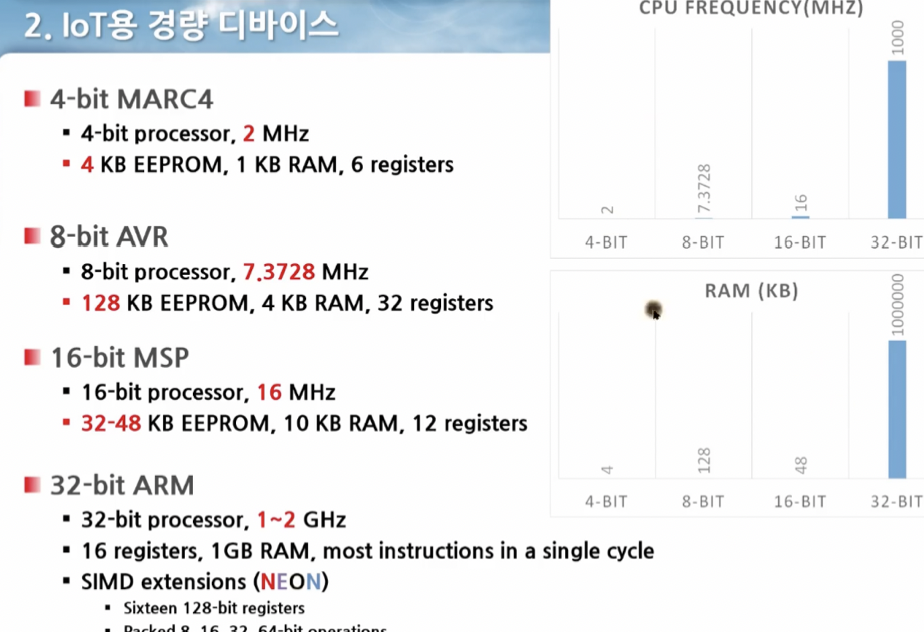

4,8,16,32bit Processor에 따른 동작 주파수이다.

차이가 극명하고 상당히 낮은데 이런 경우 암호를 구현할수 있어야 한다.

이런 식으로 4bit에서도 Block Cipger가 구현되고 있다.

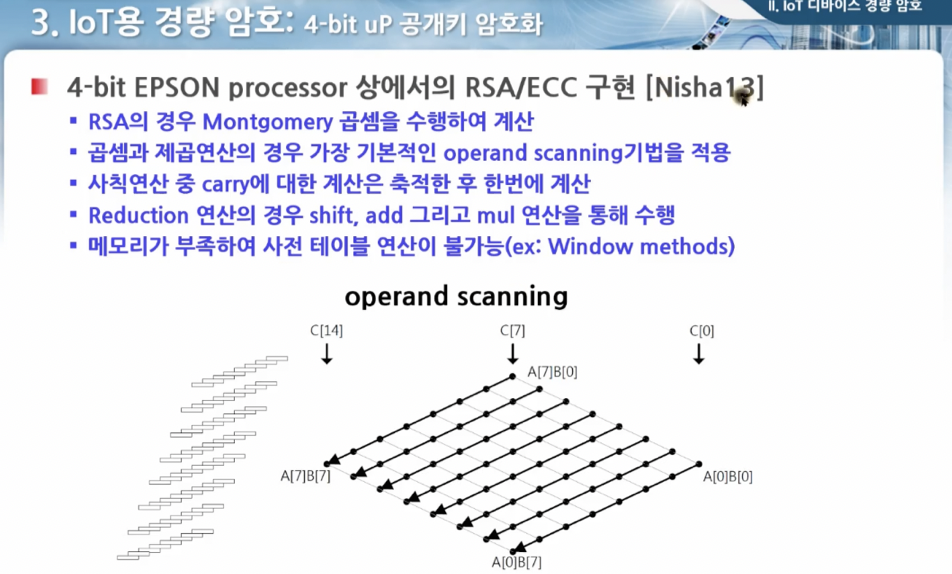

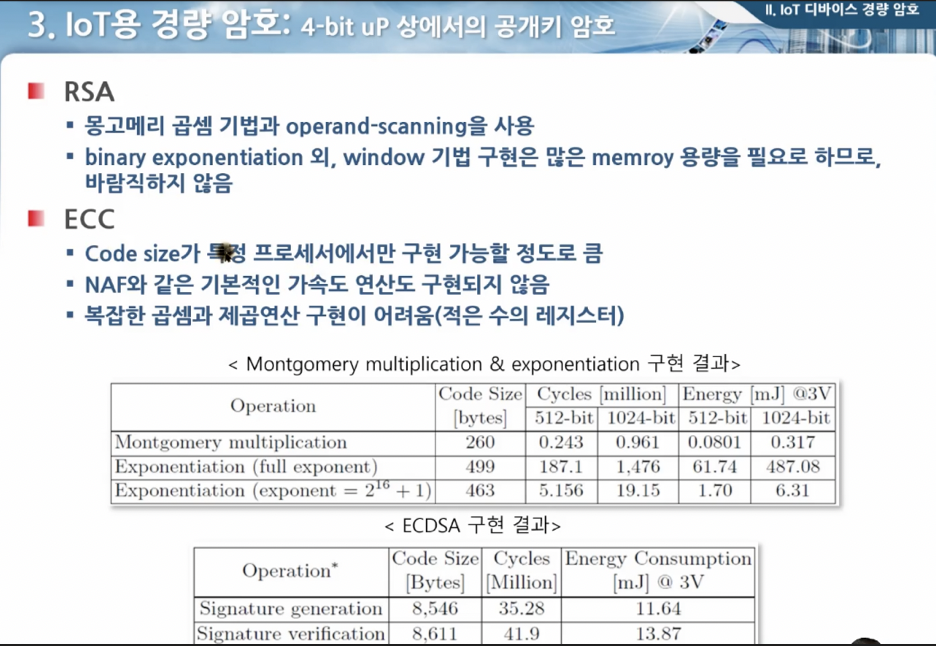

공개 키인 RSA/ECC 또한 테스트가 되었는데 이를 위해 최적화 연산이 구현된 것으로 보인다.

공개키가 구현됨으로서 key exchange가 가능해진다.

공개키를 통해 어떤 값을 교환하고 대칭키 생성 및 key exchange로 Block cipher가 진행된다.

ECDSA는 타원곡선 기반 서명 생성 및 검증이다. ECC가 구현되면 서명도 가능하다.

하지만 4bit상에서 공개키는 실제 응용에서 적용하기 어렵다.

8bit, 16bit상에서의 공개키는 현재 실용화 가능한 수준이다.

'IoT' 카테고리의 다른 글

| AWS ioT개요 (0) | 2021.12.01 |

|---|---|

| oneM2M 플랫폼 기술 (0) | 2021.10.06 |

| MQTT 프로토콜 (0) | 2021.09.30 |

| iot디바이스 종류 (0) | 2021.09.30 |

| 사물인터넷 개요 (0) | 2021.09.06 |