1과목

- sticky bit 란 x -> t 로 변경

ex> r - s -wsrwt 를 chmod로 표현하면 chmod 7537이다 , 기본적으로 s나 t들어가면 실행 권한은 주어지는걸로 계산

그리고 s는 따로 천번대 계산해주면 됨

- 좀비프로세스 찾기 1) top -b -n 1 | grep zombie 2) ps -ef | grep defunct | grep -v grep

- 리눅스 rlogin(=remote login) : /etc/hosts.equiv 파일에 호스트가 등록되어 있어야 한다

주의

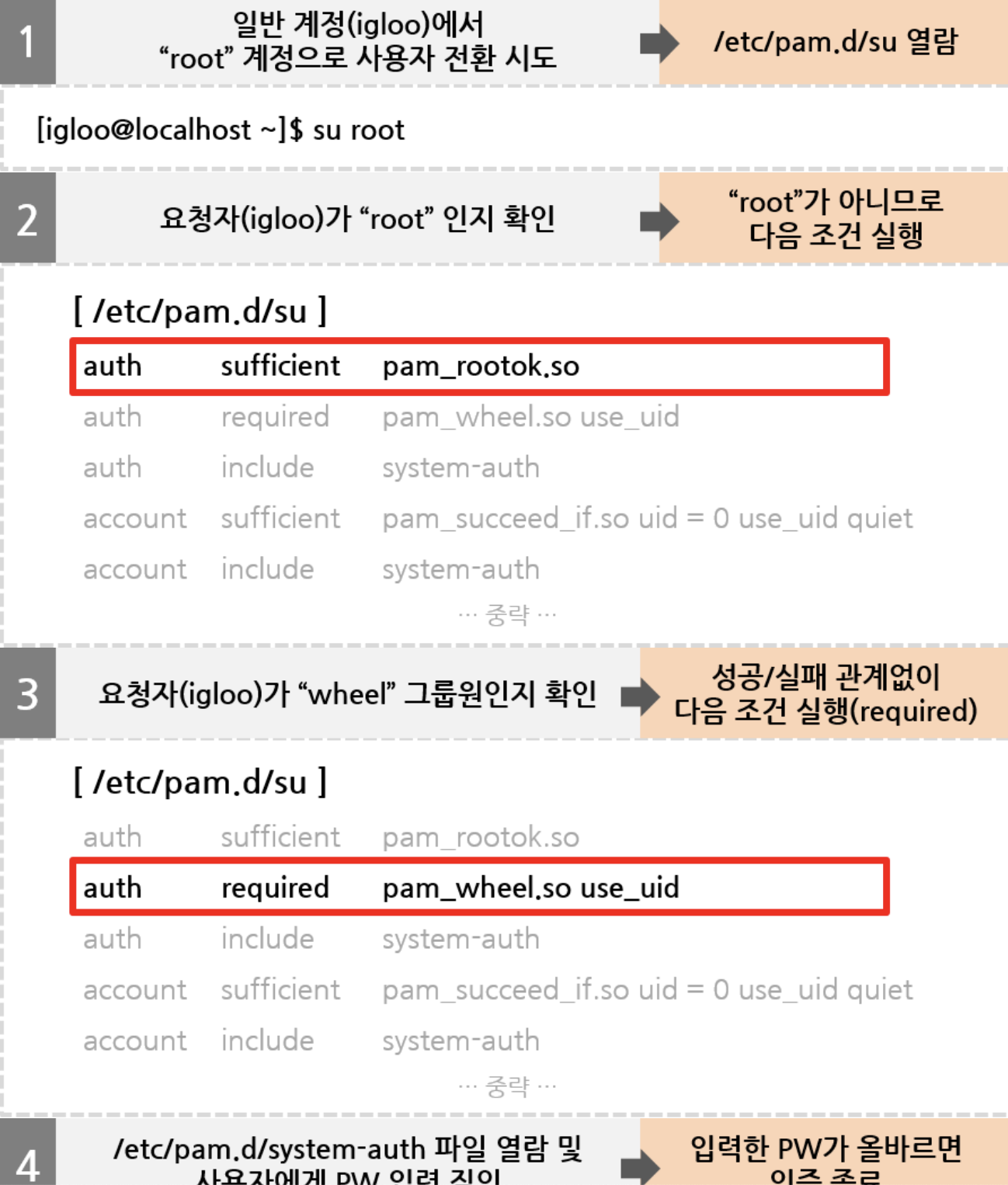

-PAM: 리눅스에서 사용하는 인증 모듈로써 서비스에 대해서 사용자의 사용권한을 제어하는 모듈이다.

auth required pam_tally.so (deny) =3 unlock time = (600)

- root계정 원격접속 제한

리눅스 : securetty에서 pts(네트워크를 통해 시스템에 원격접속 했을 때 열리는 터미널)를 제거한다.

#vi /etc/securetty 내부에서 pts/0 ~ pts/x 설정 제거

#vi /etc/pam.d/login에서 #auth required /lib/security/pam_securetty.so 에서 #제거(주석제거)

→ /etc/securetty(Telnet접속시 root 접근 제한 설정파일)에서 pts/x를 제거해서 접속경로 삭제 및

PAM설정 모듈에서 root 계정 접속을 추가로 차단하여 2단 조치를 위해준다.

2) SSH 원격접속 차단

#vi /etc/ssh/sshd_config에서 "PermitRootLogin no" 설정

hp-ux : cat /etc/securetty를 통해 #console -> console

- 솔라리스에서 오버플로우 막기위한 설정 : /etc/system (실행 코드가 프로세스 메모리상의 특정 위치에서만 실행될 수 있게 함으로서 쉘 코드를 실행할 수 없게 한다.)

- 로그 순환저장 : logrotat.conf

- ftp연결 정보, 파일 업로드,다운로드 정보 : xferlog파일

- ftp로 접근할 수 없는 사용자 : ftpusers파일

- sftp가 안전 ,ssh와 같은 방식 ( ssh는 telnet의 상위버전) ,인증하고 키 교환해서 암호화해서 전송하는 것

- autorun.inf : 저장매체의 가장 상위 디렉터리에 위치, cd/dvd,usb등이 연결될때 자동 실행(윈도우)

- 리눅스 서버 부팅시에 자동으로 실행하기 위해서 명령어를 /etc/rc.d/rc.local에 넣는다. or /etc/rc.local일수도

- FIDO(Fast identity online) : pass같은것, UAF는 지문,음성, U2F는 아이디 비밀번호

* 접근제어

- TCP Wrapper : 리눅스 운영체제에서 호스트 기반 패킷 필터링을 수행하는 보안 프로그램으로 특정 IP를 차단하거나 허용할 수가 있으며 네트워크 계층과 트랜스포트 계층에서 실행된다. hosts.deny랑 allow가 있으면 allow를 우선시함 (포트접근통제 아님)

/etc/hosts.deny 특정 누구 차단, /etc/hosts.allow 특정 누구 허용

- 리눅스에서 특정 IP접근 제어 : xinetd.conf(슈퍼데몬), only-from 은 접근허용, no_access 는 접근 차단 , Wrapper가 발전한게 xinetd이다.

xinetd는 데몬을 관리하는 슈퍼데몬, inetd의 후속버전 , ftp,ssh의 실행 데몬을 관리해줄수 있음

- 유닉스 시스템에서 daemon,bin,sys,adm 등으로 로그인이 필요하지 않은 유닉스 사용자는 "/bin/false"로 부여한다.

- 존재하지 않는 유닉스 계정에 대해서 /etc/group 파일이 그룹에 포함되지 않아야 한다.

- 사용자 환경변수에서 현재 디렉터리를 의미하는 "."은 맨 앞에 놓여서 비의도적인 명령어의 실행이 안되도록 한다

- 윈도우에서 디렉터리 접근은 SID로 구분 -> 운영체제에서 이 SID를 부여하는 것 = SRM(=Service Reference Monitor)

- 인터넷 history 정보 index.dat , webcacheV01.dat(10이상 버전)

- 이벤트 로그 evtx확장자며 이벤트 뷰어로만 볼수 있다. 로그파일 크기 변경 가능

- 윈도우 부팅 순서 : power on self Check -> CMOS(하드웨어 초기화) -> MBR실행 -> 윈도우 운영체제 -> 윈도우 서브시스템

- 윈도우 레지스트리 편집, 사용,백업,복구 모두 regedit.exe나 regedit32.exe를 사용함 , 바이너리로 저장됨

- 윈도우 레지스터에서 RestrictAnonymous키는 널 세션 연결을 제한하기 위해서 사용됨

- 윈도우 운영체제 LSA : 모든 계정 로그인에 대한 검증 및 시스템 자원에 대한 접근 권한을 검사

SRM을 생성하고 감사로그를 기록한다. 윈도우 계정명과 SID를 매칭하고 SRM이 생성한 감사로그 기록

- SAM은 사용자/그룹 계정 정보에 대한 데이터베이스를 관리한다.

- SAM이 사용자의 계정과 패스워드가 일치하는지를 확인하여 SRM에게 알려주면, SRM은 고유의 SID(Security Identifier)를 부여한다.

- 또한 SRM은 SID에 기반하여 파일이나 디렉터리에 접근 제어를 하게 되고 이에 대한 감사 메시지를 생선한다.

- FAT뒤에 나오는 숫자는 FAT엔트리의 크기, - > NTFS로 발전(보안 기능)

-윈도우 레지스트리 루트 키

HKEY_CLASSES_ROOT = 응용 프로그램과 확장자 정보를 가지고 있음

HKEY_LOCAL_MACHINE= 설치된 하드웨어와 소프트웨어 드라이버 정보를 포함

HKEY_USERS =

HKEY_CURRENT_CONFIG = 현재 설정정보일듯

- pacct : 입력한 명령어 , lastcomm

- sulog : su명령어 실행하는 기록, 날짜,시간,성공,실패,사용한 터미널 이름과 사용자

- wtmp : 사용자의 로그인,로그아웃,시스템off,boot가 저장된 바이너리, last

- lastlog: 가장 최근에 로그인한 시간,접속 정보가 기록된 로그파일 , lastlog

- utmp : 현재 로그인한 사용자의 로그인 정보, 터미널 정보, 일자 및 시간 ,who

- btmp : 로그인 실패에 대한 정보 , lastb

- 리눅스 Run level : root 계정만 사용할 수 있는 관리모드 = 1, 다중사용자,NFS를 지원 = 3, 리눅스 운영체제를 재부팅할때 = 6

3번이 일반적인 리눅스 부팅

- 사이버 킬 체인 : 사이버 공격을 프로세스상으로 분석해서 각 공격단계에서 조직에게 가해지는 위협요소를 파악하고 공격자의 목적과 의도 및 활동을 분쇄, 완화해서 조직의 회복 탄력성을 확보하는 전략, (정찰 -> 무기화 -> 전달 ->익스플로잇 -> 설치 -> C&C -> 행동개시)

- 스턱스넷 : 윈도우 운영체제 침입 후 PLC(=Program logic controller)까지 공격

- Drive by download : 메일을 사용해서 악성코드를 배포하던 방식을 변경해서 특성 웹 사이트에 악성코드를 내장 시켜서 사용자가 접근하면 자동으로 다운로드 시켜 감염

- Meltdown(붕괴) : 응용 프로그램이 캐시에 접근하여 데이터를 유출할 수 있다. 비 순차적 명령어 처리가 적용된 모든 cpu에서 발생

- Spectre(유령) : 분기 예측이 적용된 명령어에 대해 일어나는 side effect를 체크하여 타이밍 공격을 감행함

- 이블트윈어택 : 가짜 ap로 사용자를 연결하게 하여 공격하는 것

- Tracert

- Mirai : IP카메라, DVR등의 사물인터넷 기기에 증식하여 DDos공격과 같은것을 수행하는 사물 인터넷 악성코드

- 페티야 : 하드디스크의 MBR섹션을 덮어써서 윈도우가 부팅되지 않도록 한다.(랜섬)

- 워너크라이 : SMB(Server Message Block) 취약점 서비스 이용하여 파일 암호화, UDP (137,138) TCP(139,445)차단

2과목 :

EAP ?

-로드밸런싱 = L4에서 지원

- Drdos

출발지 IP를 공격대상의 IP로 위조하여 다수의 반사서버로 다수의 요청정보를 전송한다.

공격대상은 반사서버로부터 DNS질의에 대한 다수의 응답 패킷을 받게 된다.

이때 DNS쿼리 타입은 ANY 혹은 TXT레코드 타입으로 한다.(요청, 응답 패킷 크기 사이즈가 매우 큼)

유형 1. TCP의 연결설정과정의 취약점을 이용, 위조된 주소의 SYN요청을 반사서버로 전달하여 SYN+ACK응답이 공격 대상으로 향하게 하는 방법

유형 2. ICMP프로토콜의 Echo Request와 Echo Response를 이용

유형 3. UDP프로토콜 서비스를 제공하는 서버를 반사서버로 이용하여 그 응답이 공격대상으로 향하도록 하는 방법

프로토콜로 정리하면

UDP를 활용 : DNS,SNMP, NTP

TCP를 활용 : SYN

막는 방법 : IPS를 통해 직접차단(Ingress Filtering), 반사서버는 ICMP프로토콜이 필요 없으면 차단

- Smurf

인터넷 제어 메세지 프로토콜(ICMP)을 통해 ICMP Request를 수신하면 Response를 응답하는 구조를 활용한다.

공격자는 공격대상이 속한 네트워크 망의 호스트(라우터)에게 ICMP Request를 보내는데 이때 Source IP를 공격자의 IP로 바꾸고 BraodCast로 보낸다. 그러면 해당 네트워크 망의 호스트들은 공격대상에게 Response를 날리게 되어 지연된다.

이를 막으려면 희생자 또는 네트워크 라우터에서 진행할 수 있다.

희생자는 패킷 필터링을 활용하여 Rate-limit을 설정한다.

라우터는 Broadcast에 응답하지 않도록 수신하지 않게 설정함 (no ip directed-broadcast)

- Land Attack

공격자는 희생자에게 보내는 패킷에 Source IP를 희생자 IP로 기재해서 본인에게 응답을 보내는 루프 상태를 만든다.

그 영향으로 CPU의 부하가 초래되고 서비스 거부 상태에 빠진다.

이는 방화벽에서 IP로 차단하면 된다.

- double direct : icmp이용, 중간자 공격

- Ping of death

규정 크기 이상의 ICMP 패킷으로 시스템을 마비시키는 공격을 말한다.

Ping을 이용하여 ICMP패킷을 정상 크기보다 훨씬 크게 만들어 공격대상에게 보낸다.

- Teardrop

TCP/IP통신에서 데이터 패킷의 경우 Fragment되어 재조합되는데 이를 위해 Fragment Offset을 가진다.이 offset이 겹치거나 빈 공간이 생기게 만들어 보내면 시스템은 재조합이 꼬이고 처리하지 못해 장애발생

- Slowloris(= HTTP Header Dos)

헤더의 최종 끝을 알리는 개행 문자열 Hex: 0d 0a 0d 0a을 포함하지 않고 전송함으로써 웹서버와의 Connection을 최대한 오랫동안 유지하여 Client Connection자원을 고갈시킨다.

- Slowbody(= Slow HTTP POST Dos/RUDY)

HTTP POST메소드를 사용하여 헤더의 Content-Length값을 큰 값으로 조작하여 전송함으로써 웹서버와의 Connection을 최대한 오랫동안 유지하여 Client Connection자원을 고갈시킨다.

- Slowread(= Slow HTTP Read Dos)

TCP 세그먼트 헤더 중 Window Size값을 0또는 작은 크기로 조작하여 전송하여 웹서버 Connection자원을 고갈

- OAuth : 인터넷 사용자들이 비밀번호를 제공하지 않고 다른 웹사이트상의 자신들의 정보에 대해서 웹 사이트나 애플리케이션의 접근 권한을 부여할 수 있는 공통적인 수단.

-NAC(네트워크 접근 제어)를 쉽게 이해하자면, 방화벽(Firewall)과 반대의 개념이라고 생각하면 된다. 방화벽은 외부에서 내부로 접근하는 것을 통제하고, 보호하는 개념이라면 NAC는 내부 네트워크를 통제, 평가, 점검 등을 수행하여 보안에 이상이 없는지를 판단하고 이상이 없을 시 연결을 시켜주는 관리 기법

- WPA2 - AES

- DHCP udp 67,68포트

- 방화벽 구성(Firewall Configurations) .

* 스크리닝 라우터(Screening Router) :라우터에 구현,라우터에 패킷 필터링 방화벽 기능 추가,윗레벨 보기힘듬

* 베이스천 호스트(Bastion Host) : 호스트에 구현,응용 게이트웨이 방화벽 또는 회선 게이트웨이 방화벽이 구현이 된것,보통 스크리닝 라우터의 안쪽에 설치, 보안 요구수준 높으나 규모가 작은곳에 적합

밑에 세개는 두개 다 구현한 것

* 스크린드 호스트 방화벽 시스템(싱글-홈더 베이스천 호스트) : 스크리닝 라우터(패킷) 통과하고 베스천(애플리케이션)통과하게끔

외부에 공개해도 되는 그런 공개적인 서버는 스크리닝 라우터만 거치고 접속되게함(dmz)

* 스크린드 호스트 방화벽 시스템(듀얼-홈더 베이스천 호스트) : 두개의 NIC,서로 다른 네트워크에 연결가능

라우터 -> 호스트- > 두가지 네트워크에 접속가능

* 스크린드 서브넷 방화벽 시스템 : 베스천 호스트-> 내부 네트워크 가는 사이에 또 하나의 스크리닝 라우터를 설치

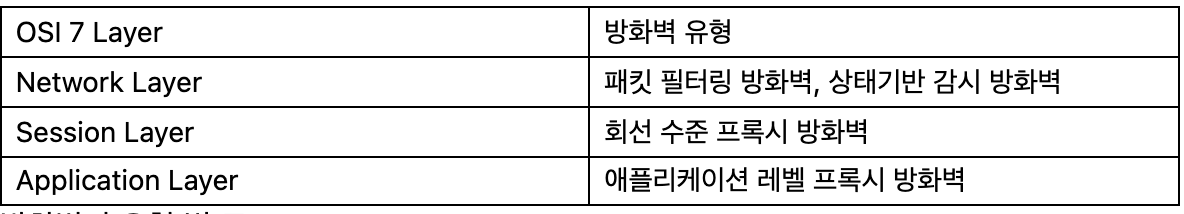

방화벽 유형

- 패킷 필터링 방식 : 데이터링크 -> 네트워크 계층으로 전달되는 패킷 헤더의 주소와 서비스 포트를 검색, 속도 빠르지만 패킷 내 데이터 파악 힘듬 , 상태정보 테이블이 있고 이것에 검사해서 부합되는 패킷만 통과시킴

- 어플리케이션 게이트웨이(=응용 게이트웨이) 방식 : 전 구간 동작, 패킷 헤더안의 data영역 까지 확인, 이 역할을 하는것이 프록시이고 이걸 사용하려면 외부,내부 network가 프록시 서버를 통해야만 연결이 됨, 네트워크 부하 예상, 사용자-게이트웨이 , 게이트웨이 -응용서버 간의 별도의 세션 , 다양한 응용(ftp,http)마다 기능이 존재해야함

- 서킷 게이트웨이 : 5계층~7계층 사이에서 접근제어를 실시하는 방화벽을 지칭, 모든 서비스가 이용가능한 일반적인 프록시가 존재함

위에거랑 비슷한데 응용쪽은 보지도 않고 TCP중계임(4계층 중계, tcp연결 신뢰가 되야함) 위에거 보다 속도빨라짐 그래도 좀 위험해짐

- 하이브리드 방식 : 패킷 필터링과 어플리케이션 방식을 혼합

- 상태추적 방식 : 앞의 패킷 필터링 방화벽 및 어플리케이션 게이트웨이의 장점만으로..

보안정책(ACL)을 통해서 허용된 패킷은 일정 시간 동안 상태 테이블에 저장이 되고, 패킷이 올때마다 OSI계층을 거치지 않고 상태 테이블의 허용된 내용을 통해 패킷을 통과, 이게 약간 4계층 느낌인데

- TCP/IP 4계층 : 응용-전송-인터넷-네트워크 엑세스

- 방화벽: 3계층, ip port 기반 트래픽 차단장치

웹방화벽 : 응용계층에만 특화

IPS,IDS : 3~7계층 되지만 웹보단 비약 , 두개 차이는 그냥 탐지하느냐 조치하느냐 차이임, 찾는건 이상,오용 탐지

방화벽안에 해놓는다고함 , 시그니처 기반 악성트래픽 탐지,차단 장치

IPS 방화벽 구분없이 통합되어 나온 것이 UTM (L7까지 볼수 있다)

목적 자체가 방화벽은 접근 통제 및 인가고 뒤에 두개는 침입 여부이다.

- VPN : 2계층 PPTP(마이크로),L2F(시스코),L2TP, 3계층 IPSec

- Snort log type : threshold type( threshold = count동안 횟수번째 트래픽까지 탐지),(limit = 횟수마다 계속 탐지),(both = content에서 몇 초 동안 횟수가 일어나면 알림을 준다)

- VPN에서 AH는 인증 서비스를 제공하고 데이터 전송 과정에서 데이터가 변조되지 않았음을 검증하며, 재생 공격에 대해서 보호를 지원한다. ESP는 데이터를 암호화하여 원하는 수신자만 데이터를 볼 수 있게 한다.

- iptables 규칙

포트확인 netstat -nap ( + | grep LISTENING or "포트번호")

1) INPUT : 호스트 컴퓨터를 향한 모든 패킷, OUTPUT : 호스트 컴퓨터에서 발생하는 모든 패킷, FORWARD : 호스트 컴퓨터가 목적지가 아닌 패킷

2) -A : 규칙 추가, -D : 규칙 삭제, -C : 패킷을 테스트 , -R : 새로운 규칙으로 교체, -I : 새로운 규칙 삽입 , -L : 규칙 출력 ,

-N : 새로운 chain을 만듬 , -X : chain을 삭제, -F : chain으로부터 규칙을 모두 삭제

3) -s, -d, -t: 처리될 테이블, -j : 규칙에 맞는 패킷을어떻게 처리할지 , -m : 특정 모듈과의 매치

iptables -I INPUT -p tcp --dport 3000 -j ACCEPT

스텔스 스캔 : TCP Half open,fin,null,xmas,ack scan, tcp fragmentation

오용 - 시그니처에 해당하는거만 자름

이상 - 정상패턴외.. 다 자름 제로데이 공격 대응함

- IPSEC

전송모드 :

터널모드 : 전체를 암호화

3과목

- SSL/TLS 취약성 : poodle, freak,logjam,heart bleed

- O Auth 2.0 인터넷 사용자가 서비스를 사용하기 위해 다른 로그인, 개인정보 관리 책임을 서드파티 애플리케이션 (Google, Facebook, Kakao 등)에게 위임할 수 있다. (단, 사용자가 기존에 서드파티 서비스에 회원가입이 되어있어야 함)

= 보안위협 : 중간자 공격, 웹서버(접근토큰 관리),이용자단말 노출, 파밍

- SSO인증 기법 : Propatation, Delegation, Web기반 one cookie Domain SSO

-크레덴셜 스터핑 : 이미 알고있는 로그인정보로 다른 사이트에 접근하기

- RFI(=Remote File inclusion) : 공격자가 원하는 스크립트를 동작하게 해서 대량 웹 변조를 발생시키는 공격

=> php.ini에서 allow_url_fopn 과 allow_url_include 를 off로 바꾼다.

- Supply Chain attack : 공급망에 침투하여 사용자에게 전달되는 S/W나 H/W를 변조하는 형태의 공격

- FTP Bounce Attack : FTP 서버가 데이터를 전송할 때 목적지가 어디인지 검사하지 않는 설계상의 문제점을 이용한 공격, 호스트가 다른 주소로 파일을 보내게 해서 포트 스캐닝도 되고 다운로드,업로드도 노린다.

- SSI Injection : HTML에서 입력한 정보를 서버에서 처리할 때 명령어에 포함되어 실행하게 되어 서버의 정보가 유출

- Blind Injection : 응답값 True false받은걸로 공격

- Heart Bleed : ssl의 취약점으로 bound check 미비로 인하여 64k 분량의 평문정보를 반복하여 유츨 됨

- PGP는 공개키와 개인키를 사용해서 암호화 및 복호화를 수행하며 공개키를 사용해서 문서를 암호화하고 원래의 문서 확인은 개인키로 한다. PGP는 전자서명을 지원하며 전자서명은 개인키로 사인하고 전자서명 확인은 공개키로 확인한다.

수신자의 공개키로 RSA 암호화를 하여 암호화된 세션키를 만들어 IDEA 암호화된 메시지에 붙여서 최종적으로 전송할 메시지 형태를 갖춘다

- TCP Half open : 닫혀있으면 rst+ ack 열려있으면 syn + ack을 받음

- TCP FIN/NULL/XMAS : 닫혀 있으면 rst + ack으로 응답이 옴 열려있으면 응답없음

둘다 스텔스 스캔 = 스캔하는 대상에 로그를 남기지 않는 스캔 기법

- Boink : 정상적으로 패킷을 전송하다가 중간에 반복되는 sequence number 전송

- bonk : 처음과 다음 sequence number를 둘다 1로 전송

- 디지털 포렌식 5가지 원칙 : 정당성 원칙, 무결성 원칙, 재현 원칙, 신속성 원칙, 절차 연속성 원칙

- 사이버킬체인 : 사이버 공격을 프로세스상으로 분석해서 각 공격단계에서 조직에게 가해지는 위협요소를 파악하고 공격자의 목적과 의도 및 활동을 분쇄, 완화해서 조직의 회복 탄력성을 확보하는 전략

각 단계 파악

- 이터널블루 : SMB원격코드 실행 취약점을 가지고 공격하는 것 그때 사용한 랜섬웨어가 로빈후드

- 스팸어쌔신 : 블랙리스트, 온라인 db기반 스팸 필터, 메세지 내용 분석해서 판단함 2가지 필터종류 있는듯(fuzzy,bayesian)

- DNSSEC : DNS 질의 응답 절차에서 발생할 수 있는 dns 데이터 위변조 공격을 차단 , 공개키,대칭키 모두사용(전자서명지원한대 ㅅㅂ)

- DNS 증폭 공격은 open dns resolver 서버를 이용해서 dns query의 type을 "any"로 설정한다. 이러면 모든 타입의 레코드를 요청해서 증폭됨

- DB암호화

API방식 : api 호출하여 암복호화 수행, db 부하 경감

Plug in 방식은 서버에 보안 모듈을 설치

- SSL : 암호화세션,서버인증, 클라이언트 인증

= alert(에러,세션의종료등),record(데이터 암복호화,메세지 인증코드 생성 및 검증),handshake,change cipher spec

- DRM : 배포된 컨텐츠를 보호하기 위한 기술, 클리어링 하우스(저작권,라이선스 관리),콘텐츠 제공자, 패키저, 콘텐츠 분배자,소비자, DRM 컨트롤러, 보안 컨테이너

- tftp : udp/69번

- 추론 : 보안등급이 없는 일반사용자가 기밀정보를 유추하는 행위

- 집성 : 시스템의 접근은 못하지만 구성요소에 권한을 가지고 있는 것

- 아파치 웹 보안 설정

1. 서버 정보 숨기기

우분투 : /etc/apache2/conf-available/security.conf

CentOS : /etc/httpd/conf/httpd.conf

여기에다가 Servertoken 설정값에

이런식으로 주면 나오는 정보가 다름

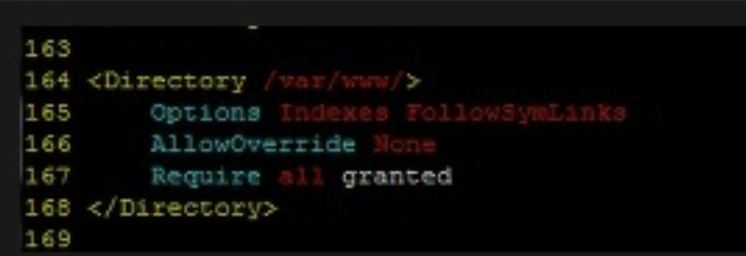

2.디렉토리 인덱싱 차단

아 그리고 required all granted 이건 모든 사람 허용이다. allow from all과 같다

required ip 164.~ 이렇게 관리할수도 있다

인덱싱 기능은 아래의 설정 파일에서 수정 가능하다

/etc/apache2/apache2.conf

설정 파일 내 인덱싱 기능을 비활성화활 디렉터리의 Options 부분에 있는 Indexes를 제거한다.

만약 Tomcat이면 param-value를 listing에서 false로 설정한다.

3. 심볼릭 링크 차단

위에서 options에 FollowSynlink 없앤다. None 으로 바꿈

4. 웹 서버 프로세스 권한 제한

5.HTTP Method 제한

설정 같은 경우, GET POST 메소드는 허용하고 GET POST 외의 메소드는 거부하는 설정이다.

6.에러페이지 설정

저런식으로 리다이렉트하게 하면 에러페이지가 저 html로 뜬다.

https://blog.limelee.xyz/entry/%EC%95%84%ED%8C%8C%EC%B9%98%EB%B3%B4%EC%95%88%EC%84%A4%EC%A0%95

아파치 보안 설정

1. 서버 정보 숨기기 2. 디렉토리 인덱싱 차단 3. 심볼릭 링크 차단 4. 웹 서버 프로세스 권한 제한 5. HTTP Method 제한 6. 에러페이지 설정 7. SSL 프로토콜 및 알고리즘 설정 8. http 접속 시 https 리다이

blog.limelee.xyz

여기에 정리됨

FTP Active mode : 클라이언트가 21번으로 접속시도 하면서 들어올 데이터포트 알려주면 서버가 글로 들어옴

FTP Passive mode : 클라이언트가 21번으로 접속시도 하면 서버는 들어올 데이터 포트 알려줌

4과목

- 접근 통제 모델

클락 앤 윌슨 : 무결성을 위한 상업용 모델로 상업용 연상에 가깝게 설계되어, 접근 3요소인 주체, 소프트웨어, 객체와 직무분리, 감사를 통해 구현

만리장성 모델 : 직무 분리와 이해상충 개념을 접근 통제에 반영한 것으로, 정보 흐름 모델을 기반으로 이해충돌을 야기하는 주체와 객체들 사이에 정보가 흐르지 않게 한다.

벨라파둘라 모델 : 기밀성을 강조한 최초의 수학적 모델로 강제적 정책에 의해 접근 통제되는 모델이다.

비바 모델 : 무결성을 위한 최초의 상업적 모델로 비인가자에 의한 데이터 변형 방지만을 취급한다.

DAC : ACL와 Capability list 적용

HSM : 전자서명 생성키 등 비밀정보를 안전하게 저장 및 보관, 기기 내부에서 프로세스 및 암호 연산 장치로 전자서명 키 생성 및 검증

IDEA : 64비트 평문에 대한 블록의 데이터를 입력하여 8라운드의 암호 방식을 적용한다. PGP에도 사용

SEED : 128비트 블록암호 알고리즘, Feistel구조

- 해시 : 압축성(고정된 크기 결과값) 일방향성(해시값으로부터 메세지 구할수 없다)

두번째 역상저항성(하나의 h(x)=y를 아는 상태에서 같은 해시 값이 나오는 x’를 찾는것)

강한 충돌저항성(x를 모르는 상태에서 같은 해시값이 나오는 아무런 x=x’를 찾는것 )

- 은닉서명 : 사용자는 누군가에게 서명을 받아야 하는데 어떤 내용이 있는지 서명자에게 들키지 않으며 서명하는 것임

-인증서 유효성 검증

- ocsp : 인증서에 대한 사용가능 여부를 실시간으로 검증하기 위한 프로토콜

- crl : 이건 정적인거 자주자주 발급받아줘야함

- PKI에서..

CA: CRL의 생성

CRL: 위에 있음 정적으로 인증서 유효성 검증

RA : 인증기관 대신해 신분 확인, 발급된 인증서 및 해당 CA또는 상위기관의 공개키를 사용자에게 전달하는 역할

VA : 검증기관

5과목

- 과기부/인터넷 진흥원 침해사고 대응 등 수행업무 :

1. 침해사고에 관한 정보의 수집 전파

2. 침해사고의 예보,경보

3. 침해사고에 대한 긴급조치,

4. 그 밖에 대통령령으로 정하는 침해사고 대응조치

- 정량적 위험 평가 : 손실 위험의 크기를 금액 즉 가치 분석, 분석 비용이 크다, (과거자료 분석법,수학공식 접근법, 확률분포법)

정성적 위험 평가 : 등급,설명을 사용하여 상황 묘사, 주관적이라 이해가 달라짐, (델파이기법, 시나리오법,순위결정법)

- 위험 구성요소 : 자산, 위협, 취약점

- 정보보호 관리체계 수립 과정

정책수립 및 범위 설정 -> 경영진 책임과 조직구성 -> 위험관리 -> 정보보호 대책 구현 -> 사후관리

- 개인정보보호법 영향 평가 :

1. 처리하는 개인정보의 수

2. 개인정보의 제 3자 제공 여부

3. 정보주체의 권리를 해할 가능성 및 그 위험 정보

4. 그 밖에 대통령령으로 정한 사항

- 개인정보 처리자가 정보 주체 이외로부터 수집한 개인정보를 처리할 때에는 정보주체의 요구가 있으면 즉시 고지하여야 하는 사항

1. 개인정보의 수집 출처

2. 개인정보의 처리 목적

3. 개인정보처리의 정지를 요구할 권리가 있다는 사실

-정보보호 관리체계 : 보안등급 산정시 기밀성,무결성, 가용성 서비스 등에 따른 중요도를 평가한다.

실무자가 위험 분석 and 수립은 경영진

- 정보통신기반보호위원회이 심의하는 것 = 주 기능

주요 정보통신기반시설 보호정책의 조정에 관한 사항

주요 정보통신기반시설에 관한 보호계획의 종합 조정에 관한 사항, 추진 실적에 관한 사항

주요 정보통신기반시설 보호와 관련된 제도의 개선에 관한 사항

주요 정보통신기반시설 보호와 관련된 주요 정책사항으로서 위원장이 부의

대책을 수립하진 않는다.

- 개인정보 수집 : 개인정보의 수집 이용 목적, 수집하려는 개인정보의 항목, 개인정보의 보유 및 이용 기간

- 개인정보 영향 평가 고려사항 : 처리하는 개인정보의 수, 개인정보의 제 3자 제공 여부, 정보주체의 권리를 해할 가능성 및 위험정도, 민감정보 또는 고유식별정보의 처리 여부, 개인정보 보유기간

- 재해복구계획 : 프로젝트의 범위 설정 및 기획, 사업 영향 평가, 복구전략개발, 복구계획수립, 프로젝트의 수행 테스트 및 유지보수

- 재해복구서비스

콜드 사이트 : 장소 마련

웜 사이트 : 중요성이 높은 정보 기술 자원

핫 사이트 : 모든것 갖춤

- 공인인증서 폐지 사유

1. 가입자 또는 대리인의 폐지신청

2. 가입자가 부정한 방법으로 발급받은 사실을 인지

3. 가입자의 사망 실종선고 또는 해산사실 인지

4. 가입자의 전자서명 생성정보 분실.훼손 또는 도난

- 공인인증서 효력 소멸

1. 유효기간 경과 !

2. 공인인증기관의 지정이 취소

3. 효력이 정지된 경우

4. 폐지된 경우

- 주요 정보 통신기반시설의 지정에 대한 고려사항

1. 당해 정보통신기반시설을 관리하는 기간이 수행하는 업무의 국가 사회적 중요성

2. 기관이 수행하는 업무의 정보통신기반시설에 대한 의존도

3. 다른 정보통신기반시설과의 상호연계성

4. 침해사고의 발생가능성 또는 복구의 용이성

- 개인정보보호법에서 동의없이 개인정보의 목적 외 이용 및 제 3자 제공하는 사유

1. 정보주체로부터 별도의 동의를 받은경우

2. 다른법률에 특정한 규정이 있는 경우

3. 정보주체 또는 법정대리인이 의사표시를 할 수 없는 상태에 있거나 주소불명 등으로 사전 동의를 받을 수 없는 경우로서 명백히 정보주체 또는 제3자의 급박한 생명, 신체, 재산의 이익을 위하여 필요하다고 인정되는 경우

4. 통계작성 및 학술연구 등의 목적을 위하여 필요한 경우로서 특정 개인을 알아볼 수 없는 형태로 개인 정보를 제공하는 경우

5. 범죄의 수사와 공소의 제기 및 유지를 위하여 필요한 경우

-개인정보 제 3자 제공시 동의 항목

정보통신망법 : 개인정보를 제공받는자, 개인정보를 제공받는 자의 개인정보 이용 목적, 제공하는 개인정보의 항목, 개인정보를 제공받는 자의 개인정보 보유 및 이용기간, 동의할 거부가 있다는 사실 및 거부에 따른 불이익이 있는 경우 그 불이익의 내용(=이건 개인정보보호법에만)

- 정보통신

: 수집-가공-저장-검색-송신-수신

-위험관리

자산식별 - 위험관리 -정보보호 대책 구현 - 정보보호 계획 수립 - 모니터링 및 개선

정보보호책임자 법(151pg)

1. 정보보호관리체계의 수립 및 관리 운영

2. 취약점 분석,평가 및 개선

3. 침해사고 예방 및 대응

4. 사전 정보보호대책 마련 및 보안조치 설계,구현 등

5. 정보보호 사전 보안성 검토

6. 중요 정보의 암호화 및 보안 서버 적합성 검토

7.

정보보호책임자 - 정보보호관리자

BCP

1) 재해 예방

2) 대응 및 복구

3) 유지보수

4) 모의 훈련

DRP

1) 재해 복구 계획 프로세스

2) 재해 복구 계획 테스트

3) 재해 복구 절차

'Study' 카테고리의 다른 글

| 전산직 소프트웨어공학 정리(ing) (0) | 2021.08.11 |

|---|---|

| 전산직 정보보호론 정리 (0) | 2021.08.11 |

| 전산직 데이터베이스 정리(ing) (5) | 2021.08.10 |

| OPTEE pc레지스터 & secure storage(수정중) (0) | 2021.07.26 |

| OPTEE Systemcall Hash연산 (0) | 2021.07.25 |