참고로 이 요약은 기출문제를 보고 제가 헷갈리거나 틀린거 위주로 정리 한겁니다.

알아야되는 더 기본적인 내용들이 많아요..!

- 단답형

무선랜 암호화 기술과 알고리즘 : WEP = RC4, WPA = RC4 or RC4+TKIP, WPA-2 = AES

RTT : TLS 1.3이 새롭게 추가한 모드로 암호화 알고리즘, 키의 교환, 인증서 서명 방식을 합의하기 위한 과정이다. 이 과정은 PSK라 부르는 키를 하나 만들어 공유한다. 이를 암호화된 통신으로 주고받으면 클라이언트가 PSK와 에플리케이셔 데이터를 포함시켜 보낸다

lsof : 열려있는 파일을 뜻함, ps는 프로세스를 보여줌

TLS : 리눅스(64), 윈도우(128)

login.defs : 리눅스의 "/etc"에 위치하고 있으며 패스워드의 사용기간 만료, 패스워드 최대 사용기간, 패스워드의 최소 변경기간 등의 패스워드 정책을 설정 할 수 있다.

CTI : 지능형사이버 위협 대응, 최근 apt같은 공격을 사전에 방어하기 위한 방법

DTLS : UDP를 사용한 서비스에 안전하게 전송할 수 있도록 고안된 보안 프로토콜

SSDP DrDos : Reflection 공격 일종,1900번 포트 UDP이요 iot기기가 네트워크 연결된 다른 기기 찾고 통신하게 허용하기 때문에 보안적 위험 있지만 그대로 쓴다

snort -> 수리카타(고성능 네트워크 IDS,IPS,네트워크 시큐리티 모니터링)

IDS는 주로 미러링 방식 , 이를 통해 해당 패킷을 애플리케이션 레벨까지 모니터링 가능하여 정보를 알려줌

IPS는 주로 인라인 방식으로 내부와 외부 사이에, 이걸 거쳐야만 목적지로 전송될수 있게 실시간 차단

관리해줘야 하는것들 : 개인정보, 민감정보, 고유식별정보 -> 이에 대한 내부관리 계획을 정해놓고 처리

ISMS-P

인증기관정도 알면될듯

ISMS는 정보보호 관리체계 인증이고 ISMS-P는 정보보호 및 개인정보보호 관리체계 인증이다.

bell = no-read-up

L2F(시스코), PPTP(마이크로소프트)

DDE : MS오피스 제품과 Application사이에서 데이터 전달을 이해 사용되는 프로토콜, 이를 악용하여 프로세스 실행

htaccess : 아파치에서 디렉토리마다 접근제어 하기 위함이다. 여러 서비스를 제공할때 주로 한다. 성능과 보안상 그리 좋지 않다.

ex> 해당 디렉토리 안에 htaccess파일이 들어가고 이 안에 FilesMatch는 해당 확장자 파일을 차단하기 위함

AddType은 실행가능한 스크립트의 타입을 정한다.

고유 식별정보를 처리하는 개인정보처리자는 인터넷 홈페이지를 통해 고유식별정보가 유출, 변조, 훼손되지 않도록 연 1회이상 취약점을 점검하고 필요한 보완 조치를 하여야 한다.

사이버위기 경보 단계 = 정상 단계 - 관심 단계 - 주의 단계 - 경계 단계 - 심각 단계

UAC :윈도우 비스타에서 시스템 무단변경을 방지하는 보안기능(프린터 및 드랑버 설정등을 지정)

IE 보호모드 : Internet Explorer 7,8에 적용된 것으로 악성소프트웨어가 설치되지 못하게 하고 active x컨트롤이나 추가기능 설치

Smart Screen : 피싱 웹 사이트를 탐지하여 멀웨어 다운 및 설치 방지

BitLocker : 법적 요구사항 준수할수 있게 도와줌, 디스크 암호화 하여 자료 보호 제공

길버트버넘 : 스트림 암호화 기법으로 복호화하는 키가 매번 다르다.

utmp : 현재 로그인

wtmp : 사용자 로그인,로그아웃, 종료 시작 시간 등 기록

/etc/login.defs : 패스워드 만료 경고기간, 최대 패스워드 사용 기간 등 정책 설정

chattr : 루트사용자가 가능한 명령어로 해당 파일을 일반 사용자가 수정할 수 없도록 읽기 전용으로 만들어 준다.

DB보안 통제 기법 : 접근 통제, 추론 통제, 흐름 통제

SNMP : 폴링 방식(161번포트,Manager가 Agent에게 정보를 요청하면 응답)과 이벤트 리포팅 방식(162번포트, agent가 이벤트 발생시 Manager에게 알림)

SSL/TLS중 레코드 프로토콜은 상위 계층 메세지들이 보안성이 유지되며 전송될 수 있게하려고 단편화, 압축, MAC, 암호화와 같은 처리 과정을 거쳐 헤더를 붙인 후 하위 계층으로 전달한다.

패킷 단편화

frag 95:1480@2920+

id, frag size, frag offset

* 법률 모음

정보 통신망법

정보 통신기반보호법 -- 이 법에 의거해서 정보통신기반시설 보호하는 것 = 정보공유,분석 센터

위치정보법

정보시스템 공통평가 기준(CC) : 보호프로파일(Protection Profile= pp) + 보안목표명세서(Security Target = st) + 평가보증등급(Evaluation Assurance Level= eal)

https://www.easylaw.go.kr/CSP/CnpClsMainBtr.laf?popMenu=ov&csmSeq=1257&ccfNo=2&cciNo=4&cnpClsNo=1

- 작업형

쿠키취약점(스니핑) 막기 위해 SSL보안 연결을 사용할 때만 쿠키를 전송,쿠키 설정코드에 ~ path= /; secure 를 추가

HTTP에만 사용하게 해서 javascript를 통한 쿠키 탈취 예방, HttpOnly를 추가

=> CSS예방(document,cookie차단)

포렌식 : 정당성, 무결성, 절차연계성, 재현의 원칙, 신속성

스팸메일 방지 SPF기술 : 수신자는 발송한 서버의 사칭 여부를 확인, DNS에 있는 정보랑 확인해서 수신 여부

이때 패킷에 없는 정보는 샌드메일 postfix등 SPF 확인 장치를 설치한다.

DKIM에서는 전자서명 첨부해서 보낸다. 발신자의 개인키로 서명하고 공개키는 DNS에 등록해둔다.

이 SPF와 DKIM을 합친것을 DMARC라고 한다.

IPSEC 구조

1) ESP 터널모드 적용시 IPV4 패킷 추가 필드를 도식화 하시오

기존 패킷 도식화 = IP헤더 - TCP헤더 - 원본 데이터

AH 전송모드 = IP Header - AH - IP Payload

암호화 적용 범위 : 미지원

인증 적용 범위 : IP 헤더 변경가능 필드 제외한 전체 인증

AH 터널모드 = NEW IP 헤더 - AH - IP Header - IP Payload

암호화 적용 범위 : 미지원

인증 적용 범위 : NEW IP 헤더 변경가능 필드 제외한 전체 인증

ESP 전송모드 적용 = IP Header - ESP 헤더 - IP Payload - ESP Trailer - AH

암호화 적용 범위 <--------------------->

인증 적용 범위 <------------------------------->

ESP 터널모드 적용 = NEW IP 헤더 - ESP 헤더 - IP헤더 - IP Payload(=tcp 포함) - ESP Trailer - ESP Auth

암호화 적용 범위 <----------------------------------->

인증 적용 범위 <----------------------------------------------->

ESP헤더 안에 SPI가 있는데 이는 SA의 식별번호이다. 이걸로 어떤 VPN에서 어떤 협약을 따를 것인지 정하게 됨

이 SA를 생성하고 협의하는 과정이 Internet key Exchange(IKE)이다

- 백도어 실행중인 것이 삭제되도 커널 메모리에 올라가있는거 확인 /proc/pid넘버, ex> cp proc/9400/exe /tmp/backdoor

- 비밀번호 설정 : 영문,숫자,특수문자 중 두종류 이상 조합시 10자리 이상, 3종류 이상 조합시 최소 8자리 이상

연속적인 숫자나 생일, 전화번호 등 추측하기 쉬운 개인정보 및 아이디와 비슷한 비밀번호는 사용하지 않는다.

비밀번호에 유효기간 설정하여 최소 반기별 1회 이상 변경

-Pam설정

/etc/security/limits.conf : PAM인증 파일의 설정 파일

/lib/security/ : PAM인증 파일

no_magic root = 루트는 실패 횟수만 기록하고 실제로는 계정을 잠그지 않음

reset = 로그인 성공한 경우 계정 실패 횟수를 다시 초기화

- Apache설정

Timeout(응답 기다리는 시간)

MaxKeepAliveRequest(keep alive상태에서 연결당 처리할 최대요청 처리 건수 설정)

DirectoryIndex index.html index.php(디렉터리만을 지정했을 경우 그 디렉터리에서 자동으로 보여줄 웹 문서를 index.htm로 설정하되 없으면 index.php로 설정)

ErrorLog logs/user/local/apache/logs/error_msg ( 서버접속 오류메세지를 저기에 기록한다)

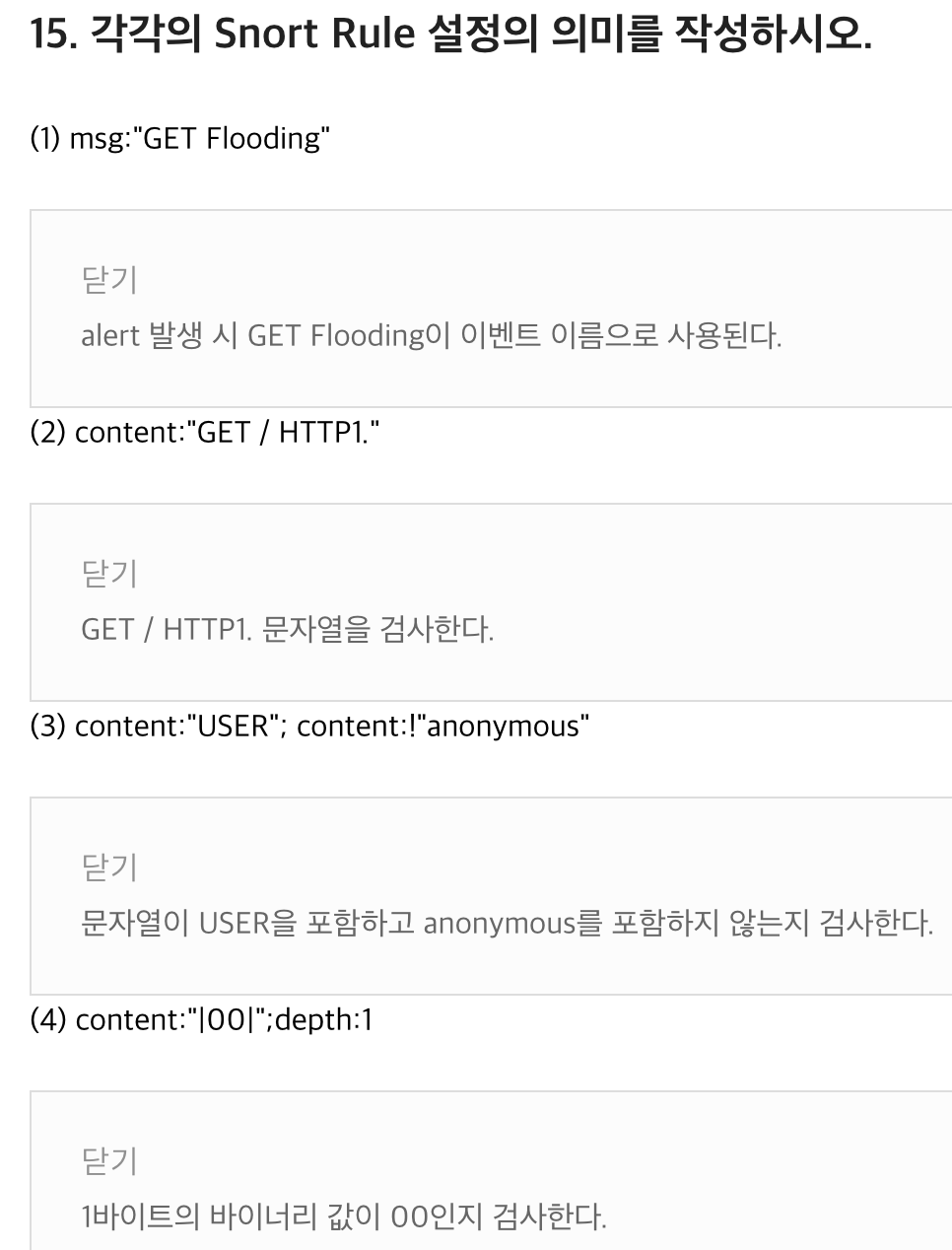

-Snort 설정

유일한 sID번호가 있어야 오류가 발생하지 않는다.

depth 10 : 10 바이트 내에서만, 만약 offset도 들어가있으면 offset이후 10바이트 이내

distance 1: 이전 패턴 일치 그리고 1바이트 후에

offset 1 : 첫 1byte 이후부터 ~

nocase : 대소문자 구분 x

-Shadow 파일 pwunconv 명령어 : 비밀번호 정책의 시스템에서 일반정책으로 변환, 즉 shadow파일 비활성화 명령어

- IDS 는 주로 미러링 방식으로 사용된다 = 수집된 패킷들에서 애플리케이션 레벨까지 검사해 관리자에게 정보를 알려주는 역할

- IPS는 인라인 방식으로 사용된다 = 모든 트래픽이 해당 보안 장비를 거쳐야만 전송될 수 있도록 네트워크를 구성하여 모든 패킷을 확인하고 실시간으로 차단하기 위해서

-보안솔루션 취약점 점검 중 계정 관리 점검항목 : 보안장비 Default 계정,패스워드 변경, 보안장비 계정별 권한설정, 보안장비 계정 관리

- find / -mtime : 변경된 시간

-atime : 액서스 된 파일

- ctime : 퍼미션 변경

- 서술형

백업 파일은 모든 사용자가 읽기 또는 쓰기 권한이 없게 설정되는 것이 좋다. -> rx-x--x--이 좋다.

chown - 사용자 설정

- Slow HTTP Post DOS

- 주민등록번호 수집시 법적 근거 명시 및 수집 이용 제공 별도 확인 안내

보유기간 '영구' = 최소한의 수집 원칙 위배

개인 정보 수집 뿐 아니라 제 3자 제공 내역도 동의 거부 권리 사실을 알리고 그에 따른 불이익의 내용 고지 안내 누락

- TCP ACK스캔의 목적은 방화벽 정책 테스트위함이다. 포트 오픈여부가 아님

- tftp 문제점은 인증이 없다는 것 해결 위해 /etc/inetd.conf에 -s 추가하여 secure mode로 바꾼다.

떨어진 17회 문제중 너무 지엽적인거 말고 다시 볼만한거만 기록

->

다시봐도 문제 레전드

이게 위험평가 단계에서 들어갈 a,b,c를 쓰라고 해서 c에 위험평가가 또 들어가겠나 싶어서 안적었던 기억이 난다.

객관식인데 거의 법 관련한 문제 비중이 반정도 된다. 다시 봐도 머리가 아프다.

심지어 주관식도 바로 5과목에서 나와버린다. 난 고민하다가 아이핀이라고 적었는데 이건 내 공부가 부족한건 맞다만 2-3번을 맞출수 있었을까

NAC가 방화벽과 반대느낌으로 동작하는 것 정도만 알았다. 이걸 보고 뭘쓸지 몰라서 방화벽 구성을 썼다.

근데 이건 찾아도 잘 안나온다.

웹서버 폴더 통과를 어찌 아나요 KISA직원도 못맞춤

이건갑자기 난이도가 낮다.

followsysmlink도 심볼릭 링크 떄문에 허용안하는걸로 해서 indexs랑 두개 적었는데

allowoverride none을 고친다

그렇게 치면 require all granted도 잘못된거 아닌가? 기준이 뭘까

'Study' 카테고리의 다른 글

| 금융회사 수익구조 (0) | 2021.09.14 |

|---|---|

| Remote attestation이란 (0) | 2021.09.14 |

| 전산직 자료구조 정리(ing) (0) | 2021.08.16 |

| 전산직 소프트웨어공학 정리(ing) (0) | 2021.08.11 |

| 전산직 정보보호론 정리 (0) | 2021.08.11 |